|

|

|

|

|||

| Startseite | Über uns | Endbericht | (Hyper-)Texte | Allerlei | Interaktionen | Sitemap |

|

|

|

|

|||

| Startseite | Über uns | Endbericht | (Hyper-)Texte | Allerlei | Interaktionen | Sitemap |

| Kulturraum Internet | |

|

| |

| 1 Vom Wissenschaftstempel zum Massenmedium | |

|

Bei der Untersuchung der Netzkultur "von innen heraus" stand nicht der

Einfluß des Internet auf seine gesellschaftliche Umwelt im

Vordergrund des Interesses, sondern das besondere, sich dynamisch

wandelnde Zusammenspiel aus technischen und gesellschaftlichen

Konventionen im Netz. Anknüpfend an eine allgemein-explorative

ethnographische Beobachtung der Strukturen, Entwicklungsdynamiken und

kulturellen Eigenheiten des Netzes (vgl. Helmers 1994) haben wir zwei

Bereiche für eine vertiefte Analyse wiederkehrender kultureller

Bedeutungsmuster im "Kulturraum Internet" ausgewählt: das

Betriebssystem Unix und Netiquette-Regeln zum korrekten Verhalten.

Netiquette als Untersuchungsfeld auszusuchen, erscheint für eine

Kulturstudie wohl naheliegender, als ein etwas esoterisches Betriebssystem

zu wählen. Unter der Prämisse, daß eine

einzelphänomenübergreifende Kultur des Internet entstanden ist,

sollten sich ihre Charakteristika jedoch in allen Bereichen des

Kulturraumes wiederfinden lassen - die Betriebstechnik der Netzknoten

inbegriffen.

Das wohl elementarste Charakteristikum der Netzkultur ist das Primat des möglichst optimalen, ungehinderten Datenflusses. Dies ist nicht nur ureigenstes funktionales Ziel der Vernetzung, es ist ein Imperativ, der sowohl die Entwicklung der Vernetzungstechnik auf Host- sowie auf Übertragungsebene wie auch die sozialen Interaktionsformen durchzieht wie ein roter Faden. Je nach Bezugsbereich manifestiert sich freier Datenfluß verbal als "Blue Ribbon Campaign for Free Speech Online", als "Fight Spam", als "Free Software", als "Lurker" Schelte, als "Information wants to be free" und als Streben nach weitestmöglicher Konnektivität bei den Voraussetzungen der Vernetzungstechnik, realisiert als "open architecture networking" (vgl. Leiner et al. 1998). Wenn hier von Charakteristika der Netzkultur die Rede ist, geht es um eine Darstellung von Kultur als Resultat, die im für diesen Zweck üblichen ethnographischen Präsenz beschrieben wird. Die ausgewählten Bereiche Unix und Netiquette waren in den Jahren 1994/5 zur Zeit der Projektentwicklung wichtige Ankerpunkte für die Erschließung kultureller Muster im Internet mit den Mitteln der Ethnographie1. Das Internet hat sein Gesicht auf dem Entwicklungsweg von einer "akademischen Kuriosität" (Tanenbaum 1997, 13) zu einem exklusiven Forschungsnetz und letztlich zu einem für Millionen Menschen alltäglichen Ubiquitärnetz in wenigen Jahren stark verändert (vgl. z.B. Leiner et al. 1998; Helmers & Hofmann 1996; Finne, Grassmuck & Helmers 1996; Rilling 1996; Lovink & Schultz 1997; Krempl 1997). Das heutzutage nicht nur auf der Erscheinungsebene dominante System des World Wide Web mit seinem inzwischen auch andere Dienste des Internet (Email, FTP, News) integrierenden Interface als typischem Zugang zur Netzwelt war 1994 noch ganz neu und netzkulturell zu wenig signifikant, als daß es sich als Ausgangs- und Schwerpunkt für Untersuchungen zur Internetkultur gut geeignet hätte. Auch heute mit weit entwickeltem WWW-System wird dieses Feld von der Kulturforschung zugunsten von überschaubareren Sozialräumen wie IRC oder MUD, die intensiver studiert und beschrieben werden, noch ein bißchen vernachlässigt (vgl. Turkle 1996; Reid 1991 und 1994; Müller 1996; Seidler 1994). Die kulturellen Fundamente des Internet, die zu Forschungsnetzzeiten angelegt wurden, sind also - archäologisch betrachtet - eine alte Kulturschicht, jedoch keineswegs verschüttet und abgetrennt vom heutigen Geschehen. Nicht nur, daß diese Kulturschicht in personam lebendig ist und wie eh und je an wichtigen "Schaltstellen" der Netzentwicklung wie beispielsweise in Gremien der IETF oder Internet Society, im Bereich News Administration oder auf lokaler Sysopebene aktiv ist und alte Fahnen hochgehalten werden. Vielmehr ist diese alte Schicht auch über die personale Ebene hinaus lebendig und entwicklungsprägend, wie im folgenden skizziert wird. Einhergehend mit dem rasanten Wandel der Nutzerpopulation und der Netznutzung kann der Kulturwandel nicht nur als ein Oberflächenphänomen betrachtet werden. Andererseits ist das kulturelle Fundament, gebildet aus freiem Datenfluß bei bestmöglicher Konnektivität, eine durchdie offene Gestalt so überaus resistente Basis, daß sie sich in jedem, auf diesen historischen Fundamenten errichteten Gebäude abbilden wird. Das ist eigentlich nichts anderes als der alte Kungfu-Trick des Siegens durch Biegsamkeit. | |

| 2 Unix - Live Free or Die | |

|

Parallel zur Entwicklungsgeschichte der Datenübertragung

verläuft die Entwicklung an den "Knoten" des Internet, also an den

angeschlossenen Rechnern. An diesen Knotenpositionen haben Unixmaschinen

eine herausragende Rolle eingenommen. Etwa zu der selben Zeit - Ende der

60er, Anfang der 70er Jahre - wird im Rahmen von Department of Defense

Forschungsprogrammen in amerikanischen Universitäten,

Forschungseinrichtungen und Firmen mit den Entwicklungen der

Datenübertragungstechniken für das damalige ARPANET

begonnen, und - ohne DoD-Auftrag und Beteiligung - entsteht in den Bell

Labs das Unixbetriebssystem (vgl. Leiner et al. 1998; Cerf o.J.). In der

Folgezeit wurde Unix, das in seinen Grundanlagen bereits die

Vernetzungsidee in sich trägt, so weiterentwickelt, daß es eine

Art "ideales" Hostsystem für das Internet wurde. Unix war nicht

allein ein Netznutzungssystem, sondern in seiner Eigenschaft als

Entwicklertool auch ein bedeutendes Netzentwicklungssystem. Im Jahr 1994

wurde das Unix Silberjubiläum gefeiert.

Im folgenden wird es um die netzkulturelle Bedeutung von Unix und Unixnutzerkreisen gehen - d.h. um kulturelle Parallelen von Unix als Betriebssystemebene und Internet als Netzebene. Von der Betriebssystemebene her formuliert: Unix ist ein Zusammenwirken von Programmen auf Grundlage eines notwendigen (möglichst) kleinen gemeinsamen Nenners: "It has been said that UNIX is not an operating system as much as it is a way of thinking. In The UNIX Programming Environment, Kernighan and Pike write that the heart of the UNIX philosophy 'is the idea that the power of a system comes more from the relationship among programs than from the programs themselves.' ...Almost all of the utility programs that run under UNIX share the same user interface - a minimal interface to be sure - but one that allows them to be strung together in pipelines to do jobs that no single program could do alone." Tim O'Reilly (Peek et al. 1997, 8; vgl. auch Hauben und Hauben 1977, 133ff.)Diese Netz-Computer-Sichtweise wird als Modell im Internet RFC 1 "Host Software" aus dem Jahr 1969 formuliert: "The simplest connection we can imagine is where the local HOST acts as if it is a TTY and has dialed up the remote HOST" (RFC 1). Eine Unixfirma hat in den 80er Jahren die Sichtweise von der Netzebene her formuliert mit dem Werbeslogan "The Network is the Computer". | |

| 2.1 Space Travel | |

|

So wie der Überlieferung nach das erste Internet RFC nachts in einem

Badezimmer verfaßt wurde (Hafner & Lyon 1996, 144), gibt es auch zur

Unixentstehung eine charmante Ursprungslegende. Die Entstehungsgeschichten

weisen ein bestimmtes Schema auf: Eine großartige Sache beginnt ganz

klein, mit eigentlich ungeeigneten Mitteln, nicht durch Ordnung,

Fleiß und Pflichtenhefterfüllung, sondern nebenher oder

spielerisch, und sie ist mit bestimmten Personen verbunden, deren Namen zu

diesen Geschichten gehören. Die Helden, deren Namen überliefert

werden, sind verehrte Programmierkünstler (vgl. "Who's Who" in Libes

& Ressler 1989, 29ff.; Molzberger 1990).

Wenn man dieses Schema mit der Bezeichnung "Hack" 2 verbindet, wird deutlich, warum in der Netzwelt eben diese Art von Ursprungsgeschichten kommuniziert werden, hingegen nicht-hackkonforme Geschichten entweder dem Schema entsprechend modifiziert oder gar nicht weitergetragen werden. 3 Es begab sich eines Tages im Sommer 1969, daß Ken Thompson bei einer Runde Space Travel eingeklemmt, zwischen Mars und Asteroidengürtel, sich sehr ärgerte über die Unzulänglichkeiten der damaligen Computersysteme. 4 "The machine wasn't up to it. The software wasn't up to it. And he was going to solve the problem." (Salus 1994a, 5) Ken Thompson arbeitete in den Bell Telephone Laboratories in einer Computerentwicklergruppe, zu der auch Dennis Ritchie und Rudd Canaday gehörten. Eine in die Legende eingegangene PDP-7 stand in einer anderen Arbeitsgruppe ungenutzt herum. Mit dieser PDP-7, "just for fun", so Dennis Ritchie (Salus 1994a, 7), begann dann der Entwicklungsprozeß an dem, was später zu Unix wurde. Da AT&T in Unix kein Geschäftsfeld sah, wurde der Sourcecode des Systems an Interessenten herausgegeben unter den Massgabe: No bug fixes, no support. Die Haltung von AT&T wird als Teil der Unixgeschichte dargestellt: "Oh, just something we happen to do for our own internal use. You can have a copy if you want, but if you got problems, don't bother us." (Henry Spencer in Hauben & Hauben 1997, 140). "BTL didn't really have a distribution policy in the early days, you got a disk with a note: Here's your rk05, Love, Dennis. If UNIX crapped on your rk05, you'd write to Dennis for another." (Andrew Tanenbaum in Libes & Ressler 1989, 13). Nichtsdestotrotz wurde UNIX bald international registriertes Warenzeichen von AT&T, die Manual Pages copyrightgeschützt, illegal der "unauthorized use or distribution of the code, methods, and concepts contained in or derived from the UNIX product." (Libes & Ressler 1989, 20, 22-23.) Tim O'Reilly und Jerry Peek in der Einleitung zu ihrem 1073 seitigen Standardwerk UNIX Power Tools (Peek et al. 1997, 1): "UNIX is unique in that it wasn't designed as a commercial operating system meant to run application programs, but as a hacker's toolset, by and for programmers. (...) When Ken Thompson and Dennis Ritchie first wrote UNIX at AT&T Bell Labs, it was for their own use, and for their friends and co-workers. Utility Programs were added by various people as they had problems to solve. Because Bell Labs wasn't in the computer business, source code was given out to universities for a nominal fee. Brilliant researchers wrote their own software and added it to UNIX in a spree of creative anarchy that hasn't been equaled since, except perhaps in the introduction of the X window System." 5Viele Menschen beteiligten sich an der weiteren Entwicklung von Unix. Nachdem es einst "aus einer Art Feierabendprojekt entstanden" war (Titz 1996, 202), wurde bald in vielen Universitäten und auch in Firmen mit Unix gearbeitet und an Unix entwickelt. Eines der bedeutenden universitären Entwicklungszentren war Berkeley, wo in den späten 70er Jahren das BSD Berkeley Unix entstand (vgl. Libes & Ressler 1989, 16ff.; Salus 1994a, 137ff., 153ff.). Ein freies System mit veröffentlichtem Sourcecode ist "kein starres Betriebssystem, das den Benutzer einschränkt, sondern lädt ihn vielmehr dazu ein, die eigenen Anforderungen in individuelle Lösungen umzusetzen." (Roland Dyroff in Holz, Schmitt & Tikart 1998, 13). Die unzähligen Softwareentwicklungen, die sehr oft ebenso wie das Betriebssystem als freie Software allgemein zur Verfügung gestellt werden, bestätigen die Stärke des Einladungsimpulses. Das Zusammentreffen von Unix und Internet, die sich als Komponenten eines Gesamtsystems ergänzen, war ungemein förderlich für die Entwicklung von beiden. Im Ergebnis kann gesagt werden: "Some of the Unix operating system's greatest strengths, however, stem not from its simplicity but from the truly collaborative nature of its development and evolution." (Salus, 1994b) Diese kollaborative Weiterentwicklung war anfänglich nicht absehbar, deutete sich jedoch infolge der speziellen Entwicklungsumgebung als Möglichkeit ganz fern am Horizont an: "UNIX is essentially a two-man operation at present. Anyone who contemplates a UNIX installation should have available some fairly sophisticated programming talent if any modifications planned, as they almost certainly will be. The amount of time that we can spend working on behalf of, or even advising, new UNIX users is limited. Documentation exists, but never seems to be complete. There have been rumblings from certain departments about taking over the maintenance of UNIX for the public (i.e., other Labs users) but I cannot promise anything." (Dennis Ritchie, 1972) 6 | |

| 2.2 Netzwelt im kleinen und Vernetzung mit anderen | |

Anders als die heute populären, ursprünglich für

Standalone- und Single-User-Betrieb konzipierten PCs und Macs, sind Unixe

für Multi-Tasking- und Multi-User-Betrieb ausgelegt. Unix hat

eingetragene Nutzer, z.B. ken und dmr. Statt damals noch üblichem

Batchbetrieb, werden bei Unix die Prozesse nicht nacheinander, sondern im

Timesharingverfahren "gleichzeitig" von der CPU bearbeitet. Die User eines

Unixsystems haben ein Home Directory, dessen Arbeitsumgebung sie sich nach

eigenen Vorlieben und Anforderungen ausgestalten. Das Unix Permission

System legt die Filezugriffsrechte Lesen, Schreiben, Ausführen

für Nutzer, Gruppe und Welt fest und ist eine der schon im

Systemdesign angelegten Wege für kollaboratives Arbeiten.

Mailkommunikation

7

zwischen den Systemnutzern existierte bereits auf

frühesten Unixversionen (Salus 1994a, 105).

"Bob started saying, 'Look, my problem is how I get a computer that's on a satellite net and a computer on a radio net and a computer on the ARPANET to communicate uniformly with each other without realizing what's going on in between?'" (Vinton Cerf über TCP/IP-Mitentwickler Robert Kahn in Hafner & Lyon 1996, 223).Was auf Datenübertragungsebene als plattformübergreifendes Konnektivitätsbestreben als kulturelles Merkmal des Internet erscheint, findet auf Betriebssystemebene eine Entsprechung in der Portierbarkeit als einer der immer wieder genannten Unixvorzüge. Die sozusagen endogame Vernetzungstechnik innerhalb der Unixwelt ist UUCP: das 1976 in den Bell Labs entwickelte Unix-to-Unix-Copy, das auch heute noch von einigen Unixnutzern verwendet wird. UUCP bot das technische Verfahren für das 1979 entwickelte Unix Users Network - Usenet. Die frühen transatlantischen Diffusionswege für die Usenetidee und -software waren simpel: "Usenet in Europe (...) was born from a tape I took with me from San Francisco USENIX conference (...) back to Amsterdam" (Usenetpionier Teus Hagen am Mathematisch Centrum Amsterdam, zit. n. Hauben & Hauben 1997, 182; vgl. zur Bedeutung interpersonaler Netzwerke Schenk, Dahm & Sonje 1997). Die Internetdatenübertragungsprotokolle TCP/IP wurden 1983 in das weitverbreitete Berkeley Unix 4.2 BSD implementiert mit finanzieller Förderung durch das amerikanische Verteidigungsministerium (zur Bedeutung von TCP/IP in 4.2BSD Berkeley Unix vgl. auch Santifaller 1995, 31f.). "The incorporation of TCP/IP into the Unix BSD system releases proved to be a critical element in dispersion of the protocols in the research community. Much of the CS research community began to use Unix BSD for their day-to-day computing environment. Looking back, the strategy of incorporating Internet protocols into a supported operating system for the research community was one of the key elements in the successful widespread adaption of the Internet." (Leiner et al. 1998)Bill Joy, der an dem TCP/IP-Implementation-Projekt arbeitete, tat sich mit Stanford Graduates zusammen, die die Firma Stanford University Network Microsystems - Sun Microsystems, eines der bedeutendsten Unixunternehmen 8 - gründeten. "The first Sun machines were shipped with the Berkeley version of UNIX, complete with TCP/IP. When Sun included network software as part of every machine it sold and didn't charge separately for it, networking exploded". (Hafner & Lyon 1996, 250) | |

| 2.3 Familienzweige | |

Die Genealogie der Unixfamilie gliedert sich in unterschiedliche Systeme

mit Subvarianten derselben. Die Verwandtschaftslinienbezeichnung ist

unsystematisch, was Puristen als unschön gilt. "The different

versions of the UN*X brand operating systems are numbered in a logical

sequence: 5, 6, 7, 2, 2.9, 3, 4.0, III, 4.1, V, 4.2, V.2, and 4.3."

(Filipski 1986) Bedeutsamer als technische Verwandtschaftslinien und

-gruppen ist im hier diskutierten Rahmen die Weltentrennung zwischen

kommerziellen und freien Unixen. Freie Unixe sind die Wunschkinder der

Unix Community. In der historischen Entwicklungslinie steht allen voran

die Berkeley Software Distribution BSD. Nachgeborene tragen Namen wie

"FreeBSD" oder "Open BSD" oder "Minix". Oder "Linux" - einst begonnen als

"just a hackers' delight" (Bentson 1994), "a small exercise to probe the

potential of the i386 processor." (Torvalds 1995, 90)

"Der finnische Informatik-Student Linus Benedict Torvalds konnte im Sommer 1991 noch nicht ahnen, was für eine Erfolgsstory er in die Wege zu leiten begann. Er hatte lediglich einen Computer, mit dem er nicht so recht etwas anzufangen wußte, ein bißchen zu viel Zeit, frisch erworbene Kenntnisse in der Konstruktion von Betriebssystemen und jede Menge Elan. Und er hatte die Möglichkeit, die Resultate seiner Arbeit weltweit zu verbreiten - über das Internet. So kam es dann, daß im November 1991 in den Newsgroups über Betriebssystembau unter der Überschrift Linux Information Sheet zu lesen war: ' Es gibt einen neuen Nachbau von Unix für die Rechnerfamilie der 386-PCs. Da ist zwar noch nicht allzuviel dran, aber zum Ausprobieren reicht es. Zu haben auf dem FTP-Server der Universität Helsinki.'" (Titz 1996, 201)Anders als zur Zeit der Ursprünge von Unix, war die Internetvernetzung bereits zu Beginn des Linuxprojekts, an dem sich weltweit Entwickler beteiligten, voll ausgebaut. Die Entwicklungsmethode bei Linux mit Tausenden von Teilzeit-Entwicklern und parallelisiertem Debugging, verteilt um den ganzen Globus und nur durch das Internet verbunden, gleicht einem großen, plappernden Bazar mit verschiedenen Tagesabläufen und Ansätzen, funktioniert und ist sogar schneller als das konventionelle Kathedralen-Vorgehen, bei dem eine Handvoll erleuchteter Künstler Stein um Stein baut und keine Betarelease herausgibt, bevor die Zeit nicht endgültig reif ist (Raymond 1997). Als Komplettierung des auf dem freien Minixsystem von Andrew Tanenbaum basierenden Linuxkernels bestand von Anfang an per Internet Zugriff auf Komponenten des GNU Projekts 9 , das X Window System und NetBSD (Bentson 1994). Linux und Internet sind untrennbar miteinander verbundene Zwillinge. (Titz 1996, 207; vgl. auch Torvalds 1995; Been 1995; Helmers & Seidler 1995). In einem Interview antwortet Linus Torvalds auf die Frage nach seiner Motivation das Linuxprojekt fortzuführen: "It's a very interesting project, and I get to sit there like a spider in its web, looking at the poor new users struggling with it. Mwbhahahhaaahaaa. No, seriously, what kept me going initially after I had 'completed' my first test-versions of Linux back in '91 was the enthusiasm of people, and knowing people find my work interesting and fun, and that there are people out there depending on me. That's still true today. And it really is technically interesting too-still, after these five years. New challenges, new things people need or find interesting. But the community is really what keeps me going." (Hughes & Shurtleff 1996) | |

| 2.4 Freie Softwareentwicklung | |

Die Entwicklung freier Software mit veröffentlichten Sourcen hat im

Unixbereich Tradition

10

. Der netzkulturell signifikante Bereich Freie

Software dehnt sich weit über das Unixterrain im engeren Sinne aus.

Auch die Datenübertragungstechnik des Internet ist frei

verfügbar. So eng die Internetkulturentwicklung verbunden ist mit

Unix, so eng ist sie es auch mit den verwandten Bereichen Freie Software

und der Hackertradition.

"'Free software' is a matter of liberty, not price. To understand the concept, you should think of 'free speech', not 'free beer'. 'Free software' refers to the users' freedom to run, copy, distribute, study, change and improve the software. More precisely, it refers to three levels of freedom: The freedom to study how the program works and adapt it to your needs. The freedom to redistribute copies so you can share with your neighbor. The freedom to improve the program, and release your improvement to the public, so that the whole community benefits." (What is Free Software, http://www.gnu.ai.mit.edu/philosophy/free-sw.html)Zur Freien Software gehören Regeln. Die Entwicklungsgebiete Freier Software folgen bestimmten Mustern, da es immer um Anschlußfähigkeit zu bestehenden Projekten, Respektierung fremder Terrains und das Abstecken eigener Terrains in nicht zu naher und nicht zu entfernter Position von anderen geht (Raymond 1998). Die Grundregeln zur Etiquette der Freien Software, die GNU General Public License 11 , wurden formuliert von der Free Software Foundation 12 . Sie begleitet das 1984 gestartete GNU Projekt (GNU steht für "GNU's Not Unix"), aus dem beispielsweise der populäre GNU C Compiler, der mit der klassischen KI-Sprache Lisp verbundene EMACS Editor und im Umfeld das photoshopähnliche GNU Image Manipulation Program namens The GIMP hervorgegangen sind. Auch Linux ist Freie Software nach GPL Reglement. | |

| 2.5 Der Silberjubilar | |

|

"An operating system burdened with 25 years' worth of nifty add-on

programs is bound to have an awful lot of inconsistencies and overlapping

functions." (Tim O'Reilly in Peek et al. 1997, 38). Der Unixbereich zeigt

eine für ein Betriebssystem erstaunliche kulturelle Persistenz. Bei

aller Kreativität und Innovativität ist doch gleichermaßen

ein Hang zum konservativen Festhalten am Erreichten zu verzeichnen.

Unter modernen Sicherheitsaspekten betrachtet, hat ein klassisches Unixsystem eher die Gestalt eines Schweizer Käse. Es wurde nicht entwickelt für rigide Sicherheitskonzepte, seine Konzeption schließt solche allerdings nicht grundsätzlich aus (Garfinkel & Spafford 1991) 13 . Dasselbe kann vom Internetdesign gesagt werden, wo das zuvor mit wenig Aufmerksamkeit bedachte Thema Sicherheit nunmehr zu einem der potentiell größten Probleme wird für die Nutzung durch "Normalbürger" (Tanenbaum 1997, 597). "Unfortunately, modifying UNIX to be more secure means denying some of the freedom that has made it so attractive in the past" (Libes & Ressler 1989, 301). Die kommunikativen Qualitäten, die ein Unixsystem traditionellerweise mitbringt, werden heute in einen Zielkonflikt von Offenheit versus Sicherheit gestellt. Die Möglichkeit der Guest Logins gehören schon lange der Vergangenheit an. Das alte Telnet ist nicht abhörsicher und wird zunehmend durch Secure Shell ssh ersetzt. Mögliches Entern durch "Warezpiraten" oder Pornographen ist das Argument gegen anonymes FTP-Upload. Die Benutzerauskünfte Who, What und Finger 14 gelten heute als Sicherheitsrisiken und verstoßen zudem gegen zunehmend wichtiger werdende Datenschutzvorstellungen, weshalb auf vielen Systemen der Port für die Fingerabfrage gesperrt wird: "finger: connect: Connection refused". Dick Haight, der u.a. den Unixbefehl find geschrieben hat (zit. nach Hauben & Hauben 1997, 142), beschreibt die Vorzüge des goldenen Zeitalters der Offenheit: "That, by the way, was one of the great things about UNIX in the early days: people actually shared each other's stuff. It's too bad that so many sites now have purposefully turned off the read privileges in order to keep their ideas from being stolen. Not only did we learn a lot in the old days from sharing material, but we also never had to worry about how things really worked because we always could go read the source. That's still the only thing that matters when the going gets tough."Selbst wenn das altehrwürdige Unix noch heute eine große Anhängerschaft in Computerfreakkreisen hat, so gilt doch das System in seinen Grundzügen, insbesondere die Architektur des großen, monolithischen Kernels, als veraltet. Graphikfähigkeit wurde addiert, jedoch nur schwach integriert. Und modernen Sicherheitsanforderungen wird es, wie bereits erwähnt, nicht mehr gerecht. Aber da derzeit kein anderes Entwicklersystem mit vergleichbaren Vorzügen zur Verfügung steht, wird Unix weiterhin genutzt. Allenfalls prototypische Neuentwicklungen, die noch recht weit vom Stadium praktischer Einsatzbereitschaft entfernt sind, erscheinen am Horizont. Im Bereich freier Software finden vor allem zwei Systemneuentwicklungen größere Beachtung: Hurd und Plan 9. Hurd ( http://www.gnu.ai.mit.edu/software/hurd/hurd.html) entstammt dem GNU Projekt am MIT und ist mit dem Namen Richard Stallman verbunden 15 . Nach langem Warten auf tatenlos bleibende Ankündigungen wurde die erste Testrelease 1996 schließlich herausgegeben. Das Designziel von Hurd besteht im Ersetzen des Unix Kernels durch einen kleineren, schnelleren Mach Kernel mittels einer Verbindung von Servern, die alsKomponentensystem zeitgemäßeres Betriebssystemdesign darstellen als die alte Unixarchitektur. GNU Mach basiert auf dem Mach 4 Kernel der Universität Utah. Ebenfalls, jedoch noch weitgehender als Hurd, wird beim Plan 9 System auf verteiltes und vernetztes Arbeiten als Systemdesign gesetzt ( http://cm.bell-labs.com/plan9/). Plan 9, "an operating system for the 21st century" (n.b. nicht etwa für 1995 oder 1998 wie Windows-Releases), kommt aus den legendären Bell Labs und ist mit dem Namen Dennis Ritchie verknüpft. Und Ken Thompson macht natürlich auch mit 16 . Daß bei Plan 9 und Hurd renommierte Datenkünstler den neuen Projekten den Glanz ihrer Aura verleihen, kann als gewisser Pluspunkt, nicht jedoch als notwendig erfolgsentscheidend gelten, wie das Gegenbeispiel Linux zeigt. "UNIX is weak in the end-user interface area" (Severance o. J.)Die nach modernen Gesichtspunkten bestehende Schwäche im Interface und die geringe Nutzerfreundlichkeit stellte sich in den Anfangsjahren ganz anders dar. Im Unterschied zu herkömmlichen Systemen galt Unix damals als besonders benutzerfreundlich. Was sich dann im weiteren jedoch zu der heutzutage erwähnten Schwäche gegenüber moderneren Systemen entwickelte, ergab sich nicht etwa zufällig. Unix ist ein von Experten für Experten designtes System geblieben, "a programmer's dream" (Garfinkel & Spafford 1991, 7). Seine Leistungsfähigkeit wird im sogenannten Endanwenderbereich, wo vielleicht eine Graphik erstellt, ein Text geschrieben und layoutet, eine Tabellenkalkulation gefertigt oder eine Schachpartie gespielt werden soll, eigentlich gar nicht ersichtlich, weshalb außerhalb von Computerfreakkreisen kaum der Wunsch nach Anschaffung beispielsweise einer edlen Sun Maschine aufkommt, die zum Preis eines Mittelklassewagens oder schönen Eigenheimes diese alltäglichen Anwendungen nicht einmal besonders gut leistet. Wenn Linus Torvalds in Vorträgen und Interviews betont, daß es ihm stets um die Unix-Sache an sich geht -

Wie bei anderen Kulturgruppen auch findet sich in der Unixwelt verbunden mit der großen Hochachtung für sich selbst eine entsprechende Geringschätzung des kulturell anderen. Die Datenübertragungstechnik des Internet hat sich inzwischen international durchgesetzt. Anders verlief die Entwicklung beim Lieblingsbetriebssystem des Internet. Mit der zunehmenden Marktführerschaft von Microsoft wächst als Reaktion die Herablassung gegenüber dem Anderen. "I have experienced my fair share of bugs and disasters during my prime UNIX years of 1975-1985, but none of it was as futile and frustrating as a recent attempt to change a Windows 95 PC running Exceed to use a three-button mouse. Plug and play and pray and play" erklärte Andrew Hume, USENIX Präsident 1996, in einem Interview in der Hauspublikation ";login:" (Kolstad 1996). Microsoft Bashing ist eine beliebte Sportart. Andrew Tanenbaum hat MS DOS "matschig" genannt: "Mush DOS" (Tanenbaum 1987, zit. nach Snoopy 1995, 32). An "eNTen" (Windows NT-Systemen) wird, außer der (wie bei jedem proprietären System üblichen) Nichtöffentlichkeit der Sourcen, die im Unixvergleich ungünstigere Hardwareperformance (Holz, Schmitt & Tikart 1998, 19) mit nachprüfbaren Argumenten kritisiert. NT ist "unproduktiv, fehleranfällig", ist in einer Zeitschrift des VDI Verbandes zu lesen (Aschendorf 1998, 71). | |

| 2.6 Fandom und Unix Kult | |

|

Nur wer sich der Unixsache intensiv widmet, kann die Einsteigerhürden

überwinden und ausreichende Nutzungskompetenzen erwerben. Wer dann

Unixfan ist, redet gern über Unix. Unixverbundenheit

äußert sich beispielsweise in

der Verwendung von /dev/null als sprachlichem Ort für das Nichts in

jedweder Bedeutung oder im "booten" als Synonym für das morgendliche

Aufwachen des Unixfans. Mindestens einen unixbezogenen Anstecker oder

Aufkleber wird ein solcher Mensch sein eigen nennen. Unixfans sind

infiziert mit "Unirexia Nervosa": "The symptoms of this disorder are the

interjection of nonsense words such as grep, awk, runrun, and nohup by the

victim into his or her speech; the misuse of ordinary words such as cat

and lint; and the avoidance of the use of uppercase letters." (Filipski

1986)

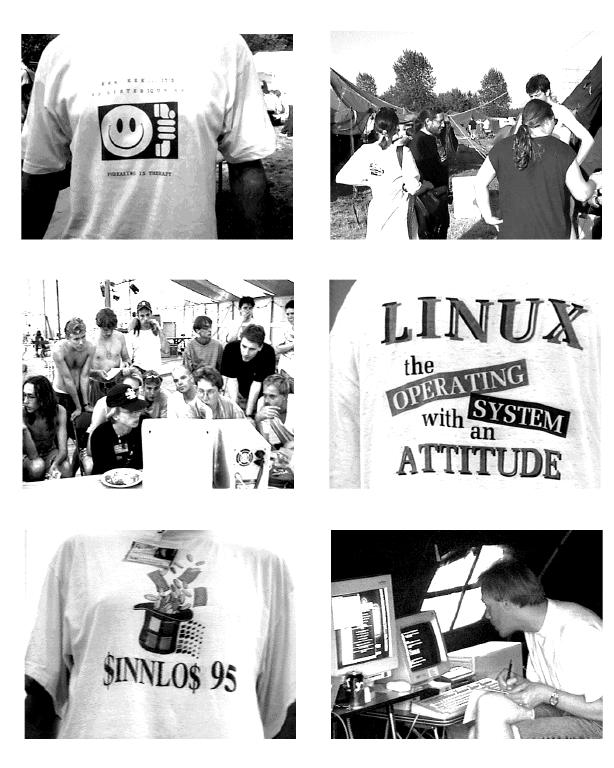

In Computerfreakkreisen genießt Unix Kultstatus. Zahlreiche Newsgruppen sind der Diskussion und Entwicklung von Unixsystemen und Applikationssoftware gewidmet. In nationalen und internationalen Internet Relay Chat Channels werden rund um die Uhr Unixthemen behandelt. Wo Computermenschen zusammenkommen, beispielsweise bei Tagungen der IETF, werden bedruckte T-Shirts und ähnliche Devotionalien präsentiert. BSD Teufelchen und Graphiken mit Parolen wie "Powered by vi" zieren Homepages im WWW. Linux-Pinguinplüschtiere beleben das Ladenfenster des Berliner Internetaktivistenvereins Individual Network e. V., sie sitzen in vielen Wohnungen auf Sofas und Schreibtischen oder besuchen im CCC Geleit die Ausstellungsstände von Microsoft während der Cebit 98. Zum Thema Unix gibt es jede Menge Bücher, Zeitschriften, Witze, Histörchen und Comiczeichnungen. Und vor allem gibt es Unix Usergruppen. Diese Gruppen haben eine lange Tradition. | |

| 2.7 Unix User Groups | |

|

Wenn Bruce Sterling in "The Hacker Crackdown" (1992, 124) schreibt: "UUCP

is a radically decentralized, not-for-profit network of UNIX computers.

There are tens of thousands of these UNIX machines" und "UNIX became a

standard for the elite hacker and phone phreak" (Sterling 1992, 115), so

ist damit nur eine der Facetten der Unixcommunity genannt. Neben

konspirativen Gruppen wie die Legion of Doom

18

, gibt es ein

internationales Netz ganz offizieller Unix User Groups. Deren Treffen sind

sowohl informativ als auch gesellig und nett (vgl. *UUG Berichte von

Snoopy1996). Die Unixnutzergruppen stellen eine internationale

RL-Vernetzung der Unixwelt dar. Eine Weltkarte mit örtlichen

Usergruppen entspräche in etwa einer Weltkarte voll angebundener

Internetgebiete und würde insgesamt ebenso eine Karte des generellen

Hightechgefälles zwischen wohlhabenden und armen Gebieten der Welt

wie auch Grenzen im nationalen, sozialen Technologieschichtengefälle

abbilden (zur "neuen Mauer" vgl. Rötzer 1997).

Als Mischung aus Fachverbänden und Fanclubs haben sich die Unix

Usergruppen nicht nur mit dem Betriebssystem selbst, sondern auch mit

Vernetzungsaspekten befaßt.

Umgesetzt in eine Fileverzeichnisstruktur mit der Rootebene "/welt/" stünden in diesem Directory als große Files die us-amerikanische USENIX Vereinigung, die AUUG (Australian Unix Users' Group, letzthin umbenannt in Users' Group for UNIX and Open Systems bei gleichgebliebenem Akronym), die CUUG (Canadian Unix Users' Group) und die europäische Unixgruppe EUUG, umbenannt in EurOpen. EurOpen faßt als Dachverband national organisierte Gruppen im Großraum Europa, Mittelmeer und Vorderasien zusammen. Stellvertretend für die Ziele der anderen Gruppen, sei hier der definierte Vereinszweck der 1984 gegründeten German UNIX Users' Group (http://www.guug.de) , GUUG e. V., zitiert: "...die wissenschaftliche Forschung, technische Entwicklung und Kommunikation offener Computersysteme, die insbesondere durch das Betriebssystem UNIX initiiert wurden, zu fördern." Eine Filesortierung nach Entstehungsdatum zeigt die geographischen Diffusionswege des Unixsystems, beginnend 1974 mit den ersten USENIX Treffen, später folgen AAUG, Treffen seit 1975, UKUUG seit 1976, NLUUG seit 1978, EUUG hingegen erst 1981 usw. (Salus 1994a, 65-72). Ein "ls"-Kommando alphabetisch nach Ländernamen sortiert in dem Unterverzeichnis /welt/europen/ würde derzeit folgende Namensliste 19 ausgeben: /welt/EurOpen/: AMUUG Armenian UNIX Users' Group AlUUG Algerian Unix Users' Group UUGA UNIX User's Group Austria BUUG Belgium Unix Users' Group. BgUUG Bulgarian Unix Users' Group HrOpen Croatian Open Systems Users' Group CsUUG Czechia Unix Users' Group DKUUG Danish UNIX-systems User Group FUUG Finnish Unix Users' Group AFUU French Unix Users' Group GUUG German Unix Users' Group. HUUG Hungarian Unix Users' Group. ICEUUG Icelandic Unix Users' Group IUUG Irish Unix Users' Group. AMIX Israeli Unix Users' Group I2U Italian Unix Users' Group. LUUG Luxembourg Unix Users' Group NLUUG Netherlands Unix Users' Group NUUG Norwegian Unix Users' Group Pl-Open Polish Unix Users' Group PUUG Portuguese Unix Users' Group. GURU Romanian Unix Users' Group. SUUG Russian Unix Users' Group. EurOpen.SK Slovakian Unix Users' Group EurOpen.SE Swedish Unix Users' Group. /ch/open Swiss Unix Users' Group. TNUUG Tunisian Unix Users' Group. TRUUG Turkish Unix Users' Group. UKUUG UK Unix Users' Group.Augenfällig ist die Namenssystematik der Gruppen nach dem Schema Ort-Unix(art)-U-G. Von insgesamt 29 Gruppennamen in EurOpen folgen 22 dem traditionellen Schema, fünf Namen sind reformatorische "Open"-Benennungen, und nur die italienische und israelische Usergruppe 21 führen nicht-systematische Namen. Auch andere Gruppen wie beispielsweise BeLUG (Berlin Linux Users' Group), TLUG (Tokyo Linux Users' Group), SALUG (South Australia Linux Users' Group), San Francisco FreeBSD Users' Group, SVLUG (Silicon Valley Linux Users' Group), SUG (Sun Users' Group), STUG (Software Tools Users' Group), benennen sich gern nach diesem Schema. Anders als beim Usenet, wo die Namen eine zentrale Funktion erfüllen (vgl. Hoffmann 1997), ist bei den Unix User Groups diese schematische Namensgebung so wenig notwendig wie bei der traditionellen Namensgebung im deutschen Forschungsnetz (nach dem Muster Art-Ort.de, also z.B. wz-berlin, uni-hannover, rwth-aachen.de usw). Der gewählte Name soll zu allererst eine informative Funktion und nicht irgendeine ästhetische Funktion erfüllen. Weltweit finden sich bei den Newsgruppen lokale Gruppen mit den Namen "announce", "marketplace" oder "misc". Dieser schematischen Konvention folgt z.B. die Newsgruppenliste der kanadischen CUUG ( http://www.canada.mensa.org/~news/hyperactive/h_cuug.html) , deren Gruppenname dem Unixgruppenschema folgt. "List of cuug.* newsgroups22 cuug.announce Canadian Unix Users Group announcements. (Moderated) cuug.answers Canadian Unix Users Group helpful documents. (Moderated) cuug.help Canadian Unix Users Group questions. (Moderated) cuug.jobs Canadian Unix Users Group employment. (Moderated) cuug.marketplace Canadian Unix Users Group forsale and wanted. (Moderated) cuug.misc Canadian Unix Users Group general. (Moderated) cuug.networking Canadian Unix Users Group networking. (Moderated) cuug.sig Canadian Unix Users Group special interest groups.(Moderated)"Die Ordnung, auf der Internet, Computerei und Programmieren basieren, bildet das notwendige Gegenstück zum Hack. Beide Elemente, als Gegensatzpaar, sind integraler Teil der Internetkultur. Ein Respektieren der Regeln ist Voraussetzung dazu zu gehören. Das Kennen der Regeln ist Voraussetzung, sich gezielt und möglicherweise allgemein respektiert über sie hinwegzusetzen. Unkenntnis der Regeln kann als Ignoranz und Dummheit ausgelegt und verurteilt werden. Neulinge, die die Regeln noch nicht kennen können, werden auf die Regeln hingewiesen. | |

| 3 Regeln und Ordnungen | |

|

Netiquette beschreibt das als angemessen und richtig geltende Verhalten in

der Netzwelt auf Grundlage eines Minimalkonsenses bezüglich richtigem

Verhalten, das als notwendig zur Erreichung eines möglichst optimalen

Datenflusses bei möglichst optimaler Konnektivität gilt.

Herausfiltern oder Blockieren von bestimmten Inhalten als

Zensurmaßnahme stören den Datenfluß (vgl. Tanenbaum 1997,

22f.; Shade 1996; Sandbothe 1996, http://www.eff.org). Als in diesem Sinne

störend gelten beispielsweise "unnötigerweise" entstehende

Datenaufkommen wie massive Mail-Spams und Cross-Postings in den News,

lange Idlezeiten auf IRC-Servern, Nichtbenutzung von zur Entlastung der

Primärsite eigens eingerichteten, weniger stark frequentierten

FTP-Mirror-Sites, Listen- oder Newspostings mit speziellen

systemabhängigen, nicht allgemein lesbaren Formatierungen,

unnötige Anfragen zu bereits in FAQ-Sammlungen behandelten Themen

oder Nichtbeachtung des Gebotes zur Benutzung der englischen Sprache in

internationalen Netzforen. Die genannten Beispiele betreffen als

störend geltendes Handeln. Auch Nicht-Handeln kann als gewisse

Störung aufgefaßt werden in Gestalt der inaktiven sogenannten

Lurker

23

. Sie beeinträchtigen den

Datenfluß dadurch, daß sie von anderen in das Netz gegebene

Daten nehmen, ohne jedoch selbst Daten zu geben. Da das Internet in seinen

öffentlichen Foren auf der Basis genereller Reziprozität

funktioniert, verhalten sich Lurker dysfunktional.

"The principal paradigm of the Net is not control but dissemination." (Interrogate the Internet 1996, 129). Soziale Sanktionsmöglichkeiten zur Abstellung von Störverhalten durch vom Selbstverständlichen abweichende Netznutzer bestehen im Internet kaum: Flaming, Anprangerung oder mitunter Ausschluß. Teils werden von Regelwächtern technische Möglichkeiten zur Problemlösung entwickelt, wie beispielsweise Cancelbots, die im Newssystem gegen regelwidrige Postings zum Einsatz kommen aber auch als Zensurtechnik für das Löschen unerwünschter Inhalte mißbraucht werden können, (zu Cancelbotaktionen gegen Scientologykritiker vgl. Donnerhacke 1996). Doch begrenzende oder filternde Maßnahmen greifen wenig in einem System, das auf freien Datenfluß ausgelegt ist. Allein auf lokaler Administratorenebene können nachgeordnete Nutzer wirksam mit Sanktionen belegt werden, nicht aber netzweit. Bei Netiquettetexten ist die Frage nach der Durchsetzbarkeit von dort formulierten Regeln durch Sanktionen gegen Abweichler jedoch nicht relevant. Vielmehr liegt den Texten eine integrierende Absicht zugrunde, die per Appell an Respekt für das bisher Geschaffene und Einsicht in die Vorteile von gemeinverträglichem Netzverhalten erreicht werden soll. Es wird erwartet, daß das kostbare gemeinschaftliche Gut des freien Datenflusses allgemein und auf allen Ebenen respektiert wird. Auf dieser Basis existiert die für Entwickler, aber auch für Anwender wichtigste, "offiziellste" (Djordjevic 1998, 18) Reglementtextsammlung des Internet, die "Requests for Comments" (RFC), welche alle grundlegenden, in erster Linie technischen Fragen der Vernetzung behandeln. Das erste RFC mit dem Titel "Host Software" erschien im Jahr 1969, verfaßt von Stephen D. Crocker, Protokollant der damaligen Network Working Group (NWG), die die Texte seinerzeit noch per gewöhnlicher Post herumschickte. RFCs stellen eine Einladung zur Mitwirkung dar, die entsprechend den netzkulturellen Werten Interaktivität, Konnektivität, Kooperation netzöffentlich an alle gerichtet ist. RFCs sind quasi "Free Textware". Die Form des bis heute fortgeführten RFC-Systems bildet ein Regelnetz wie das Computernetz des Internet mit RCF-Konventionen bzw. Datenübertragungsverfahren als gemeinsamer Klammer. RFC 3 stellt fest, daß in der Form des RFC alle Inhalte möglich sein können 24 . Steve Crocker, Verfasser auch dieses dritten RFC, kommentiert die Aussage des RFC 3 rund zwanzig Jahre später 1987 im Rahmen des RFC 1000: "The basic ground rules were that anyone could say anything and that nothing was official." | |

| 3.1 Symbole der Zugehörigkeit | |

"John Black von Oracle (VP Telekommunications) hielt eine sehr gute Keynote Address. Es ging um 'A Managers View of System Administration'. Er hatte am Anfang des Vortrages Anzug mit Krawatte an. Dann sagte er 'OK, nun wißt ihr alle, daß ich ein Manager bin'. Flugs zog er sich Schlips und Sakko aus ... zu großem Gelaechter des Publikums. Dann ueberhaeufte er uns mit Komplimenten: als Systemverwalter waeren wir an der Vorderfront der Technologie, wir haben unsere Haende am Metall, und ultimativ kontrollieren wir die Zukunft von UNIX." (Snoopy 1995, 191; 7. LISA USENIX Konferenz, Monterey, 1993 25)Am Auftreten und Reden eines Insiders ist das Insidertum ablesbar. Sich auskennen in Netzwelt und Software, "Techspeak" und passendes Aussehen. Obwohl doch eigentlich alle Aufmerksamkeit, Leidenschaft und Anstrengung auf das Programm konzentriert ist, hat sich in der Unixwelt ein Konsens zum passenden Aussehen in der an sich ja nebensächlichen Welt der profanen Dinge herausgebildet. Wie in jeder Kulturgruppe weisen auch hier Stammesfarben und Trachten auf Kulturzugehörigkeit hin. Für die Unixnutzer gibt es einen angemessenen, d.h. statusgemäßen Look. Nicht die Rolex oder der Tweedanzug, nein, in dieser Gruppe sind es T-Shirt, Sandalen und Bart 26. "It has often been said that if God had a beard, he would be a UN*X programmer." (Filipski 1986)Der Kleidungsstil ist funktional, besagt "dress for comfort" und entspricht dem, was in unserer Gesellschaft als "bequemer Freizeitstil der Hippiegeneration" gilt. Besonders snobby sein heißt, sich genau gegensätzlich zu geben, was beim stets anzugtragenden "Father of Internet" Vinton Cerf gern erwähnt wird. Auch regionale Abweichungen von der Kleiderregel bei *UUG-Treffen werden berichtet, z.B. vom "deutschen Hang zum Formalismus mit allen externen Attributen (Anzug, Schlips etc.)" (Snoopy 1995, 15). Der Unix-Look ist universaler Computer-Look, denn er ist über alle ihm zugeschriebene Funktionalität hinaus Symbol für das Primat des Programms. Dieser Stil gilt daher ebenso bei den Treffen der IETF als "korrekt". Er wurde als Kleidungsetiquette in Anbetracht der Zunahme von Schlipsträgern bei IETF-Treffen im Jahr 1994 schriftlich verkündet im Rahmen eines RFC (vgl. auch Hofmann 1998). "The Tao of IETF. A Guide for New Attendees of the Internet Engineering Task Force" sagt zum Dress Code: "Seriously though, many newcomers are often embarrassed when they show up Monday morning in suits, to discover that everybody else is wearing t-shirts, jeans (shorts, if weather permits) and sandals. There are those in the IETF who refuse to wear anything other than suits. Fortunately, they are well known (for other reasons) so they are forgiven this particular idiosyncrasy." (RFC 1718)

Photos: oben re: Machtelt Garrels, IGUANA/Belgien. Andere: Sabine Helmers. Aufgenommen bei "Hacking in Progress 1997", Almere/Holland. | |

| 3.2 Maßnahmen zur Regelbekanntmachung und Durchsetzung | |

Anlässe, Netiquetterichtlinien durch Verschriftlichung über den

Moment hinaus zu fixieren, waren insbesondere in von den Akteuren als

Krisen oder Umbruchsituationen erlebten Situationen gegeben, wenn das

bisher vermeintlich Selbstverständliche nicht mehr allgemein als

Grundlage der Netzkommunikation verstanden bzw. akzeptiert wurde.

Netiquettetexte richten sich üblicherweise an neue Nutzer eines

Internetbereichs und wirken mit diesem Adressatenkreis als Instrument zur

Aufrechterhaltung tradierter kultureller Werte. Als Reaktion auf die

großräumigen Populationsveränderungen im Zuge des

Internet-Hypes wurde, gewissermaßen als Enzyklika aus dem

traditionellen Zentrum der Internetentwicklung, im Jahr 1995 ein

längeres, ausschließlich dem Thema Netiquette gewidmetes RFC

formuliert:

"In the past, the population of people using the Internet had "grown up" with the Internet, were technically minded, and understood the nature of the transport and the protocols. Today, the community of Internet users includes people who are new to the environment. These "Newbies" are unfamiliar with the culture and don't need to know about transport and protocols. In order to bring these new users into the Internet culture quickly, this Guide offers a minimum set of behaviors which organizations and individuals may take and adapt for their own use." (RFC 1855; vgl. auch Djordjevic 1998, 21f.)Das RFC 3 und das RFC 1855 in Kombination verweisen zum einen auf eine möglicherweise anfänglich ausgeprägtere Entwicklungsoffenheit, zum zweiten jedoch verweisen sie auf die Bedeutung der dem freien Fluß zugrundeliegenden Ordnung, von der es heißt, daß sie von Kulturangehörigen verstanden werde, für kulturfremde Netzneulinge jedoch etwas zu Erklärendes sei. Mit mehr als nur verbaler Einflußmacht ausgestattete Hüter tradierter Netzwerte und Ordnungen sind an zahlreichen Stellen des Netzes postiert, beispielsweise als "IRC Admin" oder "Channel Op", als "News Admin" oder Moderator einer Newsgruppe oder Mailingliste oder als Systemverwalter 27. Internetgemäß ist die Statusposition des Sysop als Primus inter Pares breit gestreut an den Netzknoten des Netzes zu finden. Dort, an den Schalthebeln der Systemmacht, ist der traditionelle Platz des "Bastard Operator from Hell" (BOFH), dessen diabolisches "clickety clickety" seit vielen Jahren die Welt der gewöhnlichen Netznutzer erschauern läßt 28. Der BOFH ist nicht belehrend und mit pädagogischer Sensibilität erzieherisch tätig, sondern verhält sich arrogant und peinigt die ihm unterstellten dummen User mit Dressurmaßnahmen. So langjährig populär wie die BOFH-Texte ist auch die Newsgroup alt.sysadmin.recovery 29 , die ein Ventil für den durch Umgang mit dummen Usern und biestigen Systemen entstehenden Leidensdruck darstellen soll: "1.1) What is alt.sysadmin.recovery? Alt.sysadmin.recovery is for discussion by recovered and recovering sysadmins. It is a forum for mutual support and griping over idiot lusers, stupid tech support, brain dead hardware and generally how stupid this idiotic job is. Think of it as a virtual pub, where we can all go after hours and gripe about our job. Since the concept of "after hours" (or, for that matter, "pubs") is an anathema for your average sysadmin, we have this instead.""User Bashing" ist eine verbreitete Sportart wie "Microsoft Bashing". Der Sysop befindet sich an der Schwelle zwischen einem elitären Insiderkreis und der fremd-kulturellen Außenwelt bzw., statusmäßig ausgedrückt, zwischen der Welt ganz oben und der Welt ganz unten in den Niederungen des Nichtwissens und der Ignoranz gegenüber der Computerkunst. Wer RTFMs, RFCs und FAQs studiert und gewillt ist, sich an die Regeln, die im Inneren aufgestellt wurden, zu halten, kann hinein und am freien Datenfluß partizipieren. Anderen, z.B. Spammern, könnte ein Sysadmin den Netzzugang verschließen: "Massenwerbesender betrachten das Internet nicht als Kollektivgut, sondern nur als ein weiteres Vertriebsmedium. In solchen Fällen helfen nur administrative Maßnahmen, wie das Sperren von Sites." (Djordjevic 1998, 39) Einhergehend mit dem netzkulturellen Wandel schwinden jedoch die BOFHs so wie die Fight-Spam-Aktivisten. Inzwischen ist aus dem Luser und dem DAU (dem Dümmsten Anzunehmenden User) ein Kunde und damit ein König geworden. Als Türöffner für den freien Datenfluß in einem sehr weitreichenden Sinne sind bisher ferner die - im Erfolgsfalle - mit mehr als nur verbaler Einflußmacht ausgestatteten, eindringlichen Hacker zu nennen. Der junge Sport des Lock Picking, hierzulande organisiert im Verein Sportsfreunde der Sperrtechnik 30 , steht in der Ideengeschichte des "Hacker mögen keine geschlossenen Türen" ebenso wie Systemhacker oder Phone Phreaks. The Mentor schreibt zum Hacken in seinem Manifest von 1986: "And then it happened... a door opened to a world...rushing through the phone line like heroin through an addict's veins, an electronic pulse is sent out." Im Jahr 1989, zwanzig Jahre nach der Formulierung des ersten RFC, gab das Internet Activities Board als "statement of policy" das RFC 1087 "Ethics and the Internet" heraus. In diesem kurzgefaßten Memo finden sich die netzkulturellen Werte als "common infrastructure", "common interest and concern for its users", "responsibility every Internet user bears" sowie "access to and use of the Internet is a privilege and should be treated as such by all users of this system". Im Schlußabsatz geht es um freien Datenfluß als hohen kulturellenWert, um Sicherungsmechanismen, die in möglichem Gegensatz zu diesem Wert stehen könnten sowie um die Handlungsentschlossenheit des IAB im Falle des wirkungslos bleibenden Appells: "to identify and to set up technical and procedural mechanisms to make the Internet more resistant to disruption. Such security, however, may be extremely expensive and may be counterproductive if it inhibits the free flow of information which makes the Internet so valuable." | |

| 3.3 Neue gegen alte Regeln | |

|

Vor diesem Hintergrund erschienen die ersten "Junk Mails" und "Spam

Attacks" mit Eigenwerbung aus kommerziellem Motiv um 1994 herum als

ausgesprochen frevelhaft: "Culture Shock on the Networks. An influx of new

users and cultures could threaten the Internet's tradition of open

information exchange." (Waldrop 1994, 879) Unaufgefordert und

womöglich massenhaft verschickte eigennützige Werbung wie im

seinerzeit netzweites Aufsehen erregenden "Canter & Siegel"-Fall

31

vergeudet Netzressourcen und die Zeit derjenigen, die am Empfang solcher

Post nicht interessiert sind. Solche Diebstähle an kollektiver und

persönlicher "Rechenzeit" wurden aufgeregt geahndet, da in

Forschungsnetzzeiten "free flow of information" nicht gleichgesetzt wurde

mit "free flow of my own data and money". Im traditionellen Free-Flow-Sinn

steht Gemeinnutz vor Eigennutz. Technische Filtermöglichkeiten gegen

Junk und Spam sind an allen Fronten der Junkverbreitung entwickelt worden:

Email (Mailfilter), WWW (Junk Buster, Anonymizer), IRC (ignore,

Channelkick und -verbannung, Siteausschluß durch IRC Admins), Usenet

(Killfiles, Cancelbots, Siteausschluß durch News Admin, "Usenet

Death Penalty", vgl. Hoffmann 1997a und 1997b). Daß jedoch die

Abwehrreaktionen auf die steigende Junkmailflut inzwischen deutlich flauer

geworden sind, ist Ausdruck des netzkulturellen Wandels.

Eher "flau" ist auch das, was rund um das zu dieser Zeit gereifte World Wide Web System an Netiquette entstanden ist. Dies steht in Zusammenhang mit dem sozusagen defensiven Charakter von Webseiten 32 . Im Unterschied zu Junk Mail ist eine Junk Page unaufdringlich. Ein Klassikertext zur Webseitengestaltung aus dem Jahr 1995 ist "Top Ten Ways To Tell If you Have A Sucky Home Page" von Jeffrey Glover (www.glover.com/sucky.html), wo es beispielsweise um "obnoxious background music", den HTML Blink-Tag oder "bad, bad, bad, bad scans" geht. Beim Bau von Webseiten geht es um Design. Aus HTML 1, einer sehr einfachen Sprache zur Konstruktion von Webseiten und damit einer sehr einfachen Möglichkeit zur Partizipation am WWW, hat sich eine nach Firmenpolitiken zersplitterte komplexe Angelegenheit entwickelt. HTML ist etwas für HTML-Editoren, und Design ist etwas für Webdesigner. Die Seiten sollen schick aussehen und sich eigentlich auch schnell laden lassen. Ob sich die Seiten auch mit einem nicht-graphikfähigen Browser wie Lynx lesen lassen, ist für die meisten Webseitendesigner kein Thema. Lesbarkeit durch Lynx ist nur noch dort ein Kriterium, wo der traditionelle Anspruch auf möglichst allseitige Anschlußfähigkeit als Wert bekannt und anerkannt ist - es sei denn, daß in irgendeinem Kontext Lynxbenutzer eine für Marketingsstrategen interessante Klientel darstellten. Seit das WWW von einem neuen Gesicht im Internet zum dominanten Dienst geworden ist, Suchmaschinen und andere vielgeklickte Sites sich als "starke Netzakteure" im WWW positioniert haben, sind- derzeit vor allem Zentren der Bannerwerbung - neue, einflußreiche Machtzentren im Internet entstanden, die als neue Hüter einer wie auch immer gefaßten Ordnung auftreten könnten (Rilling 1996; Winkler 1997b; Baumgärtel 1998). Zur Zeit bestimmt der Markt die Ordung des WWW. | |

| 4 ...Our continuing mission: To seek out knowledge of C, to explore strange UNIX commands, and to boldly code where no one has man page 4. | |

Die Ankündigung von Netscape, die Sourcen zu veröffentlichen,

war Auslöser für einen neuen Weg in der Freien Software-Szene:

Open Source

(

http://www/orpensource.org/).

33

"The prehistory of the Open Source campaign includes the entire history of Unix, Internet, free software, and the hacker culture.... The Future is here. Open-source software is an idea whose time has finally come. For twenty years it has been building momentum in the technical cultures that built the Internet and the World Wide Web. Now it's breaking out into the commercial world, and that's changing all the rules. Are you ready?"Mindestens zwei für Kulturwissenschaftler interessante Fragen bleiben im Anschluß: Erstens die Frage nach dem Spezifischen des Internet in einer heterogenen Netzwelt, zweitens die Frage nach dem - trotz rasanten Wandels - Bleibenden. Wenn man das Einheitliche zu benennen sucht in einem Netz, bei dem Heterogenität zum Programm gehört, muß die programmatische Heterogenität Teil einer möglichen Antwort sein. Die Internetpioniere und Aktivisten Leiner, Cerf, Clark, Kahn, Kleinrock, Lynch, Postel, Roberts und Wolff schreiben in ihrer "kurzen Geschichte des Internet" (1989): "The Internet as we now know it embodies a key underlying technical idea, namely that of open architecture networking. (...) In an open-architecture network, the individual networks may be separately designed and developed and each may have its own unique interface which it may offer to users and/or other providers, including other Internet providers. Each network can be designed in accordance with the specific environment and user requirements of that network. There are generally no constraints on the types of network that can be included or on their geographic scope, although certain pragmatic considerations will dictate what makes sense to offer. (...) A key concept of the Internet is that it was not designed for just one application, but as a general infrastructure on which new applications could be conceived, as illustrated later by the emergence of the World Wide Web."Technisch betrachtet, erscheint die Heterogenität des Internet demnach unbegrenzt, allenfalls willentliche Begrenzungen aus pragmatischen Erwägungen kommen vor. Die Eigenschaft zur Integration der Vielfalt ist in dieser Ausprägung eine Besonderheit des Internet. Und auch auf der Anwendungsebene soll alles möglich sein. Die Integrationskraft macht auch keinen Halt vor - aus konventioneller Perspektive - anderen Mediengattungen: In den letzten Jahren gingen Printmedien, Radio und Fernsehen ins Internet. Und in diesem Jahr hat sogar die ansonsten internetmäßig lange Zeit zurückhaltende Deutsche Telekom einen Feldversuch zur Internettelephonie gestartet. Anfang der 90er Jahre unternommene Großversuche, technisch und/oder zugangsmäßig exklusive Netze zu errichten, wie beispielsweise das Microsoft Network oder die Apple E-World, wurden zugunsten des Internet beendet. Auch die Anwender haben sich mit der Transformation des Netzes geändert. Nicht Zeitgemäßes wird erneuert oder aufgehoben. Eines der Anliegen in unserem Forschungsprojekt war aufzuzeigen, daß das Modell Internet auf Grundlage eines dichten Geflechts von tradierten Annahmen und Regeln funktioniert, die in ihrer Summe als Garanten des freien Datenflusses wirken. Möglicherweise läßt sich für die weitere Zukunft des Internet prognostizieren, daß der freie Datenfluß erhalten bleibt. In Anbetracht der massiven gesetzgeberischen Versuche der Einflußnahme auf das Netzgeschehen könnte sich diese Prognose aber auch schon in wenigen Jahren als frommer Wunsch bzw. leere Phrase erweisen. Spätestens wenn die oben zitierten technischen Internetfundamente des Open Architecture Networking aufgegeben werden, ist Schluß mit dem Internet. Wohin die freie oder reglementierte Fahrt des Internet gehen wird, bleibt sowieso offen. Der aktuelle Zustand des Netzes steht weiterhin unter dem Banner des "free flow of Information" in aktualisierter Form. Beim Motto des World Wide Web Consortium, "Leading the Web to its Full Potential" 34 , klingt nicht nur antike Entelechie an, das Motto ist voll internetkonform und daher zukunftsträchtig. Konsequenzen des kulturellen Wandels infolge von Anpassung an Nutzer- und Nutzungsänderungen, die das Internet im Wandel vom Forschungsnetz zum Weltnetz zeigt, bestehen in Integrationsbestrebungen des Neuen bei möglichst optimaler Wahrung des ungehinderten Datenflusses. Transponiert in die Star Trek Welt könnte dies gleichgesetzt werden mit dem konstanten Bestreben und den Kungfu-Qualitäten der Sternenflottenhelden, auch mit Klingonen friedlich zu koexistieren und sogar zu kooperieren. Einzelelemente der Internetkultur, die infolge von Unflexibilität nicht über diese Eigenschaften verfügen - seien sie auch traditionell so bedeutsam wie Unix - könnten allerdings schon im nächsten Wurmloch verschwinden. Und heraus kommen wird dann irgendeine Next Generation. Möglicherweise wird diese Generation T-Shirts tragen.

1 Zu ethnologischem Rahmen und Umsetzung im Projekt vgl. Helmers, Hoffmann & Hofmann 1996, 19ff. und 26ff. 2 Ultimative Definitionen zum Hackertum und allem, was damit zusammenhängt, bietet seit 1975 das kollaborativ erstellte Kompendium "On-line hacker Jargon File", http://www.ccil.org/jargon. Zur Hackertradition vgl. auch Turkle 1984; Sterling 1992; Eckert et al. 1991. 3 In der Internetentwicklung betrifft diese Form der Vergangenheitsausblendung insbesondere die Anteile des Department of Defense. 4 Daß es sich um ein Weltraumspiel handelte, gibt der Geschichte eine weitere besondere Note. Zur Bedeutung von SciFi in der Computer- und Netzwelt vgl. Turkle 1984, 246, 273-275; Barth & vom Lehn 1996, speziell zu cyberpunk Science Fiction das 1992 erschienene ultimative Kompendium "MONDO 2000. A User's Guide to the New Edge", hg. von Rudi Rucker, R. U. Sirius & Queen Mu. 5 Ursprünglich ein Projekt am MIT, später X Consortium, jetzt Open Group, http://www.camb.opengroup.org/tech/desktop/Press_Releases/xccloses.htm . 6 Aus Notes 2, von einem "DMR" beschrifteten Magnetband, datiert 15.3.1972, http://cm.bell-labs.com/cm/cs/who/dmr/notes.html. "I have no memory of why I wrote them, but they look very much like something to have in front of me for a talk somewhere, because of the references to slides. From the wording at the end ("the public, i.e. other Labs users"), I gather that it intended to be internal to Bell Labs." 7 Zur Erzählweise von Internetmail als Hack: "Between 1972 and the early 1980s, e-mail, or network mail as it was referred to, was discovered by thousands of early users. (...) As cultural artifact, electronic mail belongs in a category somewhere between found art and lucky accidents. The ARPANET's creators didn't have a grand vision for the invention of an earth-circling message-handling system. But once the first couple of dozen nodes were installed, early users turned the system of linked computers into a personal as well as a professional communications tool. Using the ARPANET as a sophisticated mail system was simply a good hack." (Hafner & Lyon 1996, 189). 8 Sun gilt als Beispiel für erfolgreiche, innovative Technikentwicklung. Einer der Erfolgsfaktoren: "According to Howard Lee, director of engineering, there were 'very few UNIX hackers in the universe', and Sun had a large number of them. These 'experts' were able to advise the hardware engineers on how to design a better machine by taking advantage of the UNIX operating system's capabilities." (Clark & Wheelwright 1993, 190) 9 Daß Linux GNU Software enthält, wird von GNU Projektbetreibern herausgestellt: "Variants of the GNU system, using Linux as the kernel, are now widely used; though often called 'Linux', they are more accurately called GNU/Linux systems." http://www.gnu.ai.mit.edu. 10 "The Berkeley copyright poses no restrictions on private or commercial use of the software and imposes only simple and uniform requirements for maintaining copyright notices in redistributed versions and crediting the originator of the material only in advertising." (A HREF="http://www.openbsd.org/policy.html"> http://www.openbsd.org/policy.html) 11 General Public License, GNU Copyleft: http://www.gnu.org/copyleft/copyleft.html. 12 Die sozialrevolutionären, mit Verve vorgetragenen Ansichten zu "Fundamentaletiquette" und "kanonischer Definition" Freier Software des "Flammschwertadvokaten" Richard Stallmann stoßen der Form nach nicht überall auf Zustimmung, jedoch der Sache nach, vgl. z.B. Dalheimer 1998, 102 oder der Beitrag in Wired "Is Stallman Stalled", http://www.wired.com/wired/1.1/departments/electrosphere/stallman.html . 13 Grundkenntnisse über Unix Einstiegstüren und Eigenheiten gehören zu jedem guten Einführungswerk in die Welt des Hacken und Phreaken, vgl. Z.B. The Mentor (1988); PlowskÂ¥ Phreak (o. J.); Sir Hackalot (1990). Garfinkel und Spafford (1991, XIX): "To many people, 'UNIX security' may seem to be an oxymoron - two words that appear to contradict each other, much like the words 'jumbo shrimp' or 'Congressional action.' After all, the ease which with a UNIX guru can break into a system, seize control, and wreak havoc is legendary in the computer community. (...) While UNIX was not designed with military-level security in mind, it was built both to withstand external attacks and to protect users from the accidental or malicious actions of other users on the system." Für Menschen wie Simson Garfinkel und Gene Spafford, die nicht nur Unixexperten, sondern auch Usenet User sind (eine klassische Kombination), liegt einer der Wege zur Erhöhung der Sicherheit natürlich auch in der Kommunikation, und so schreiben die Autoren weiter: "In many ways UNIX can be more secure than other operating systems because it is better studied: when faults in UNIX are discovered, they are widely publicized and are, therefore, quickly fixed." (Garfinkel & Spafford 1991, XIX). 14 Der finger Befehl läßt sich nicht nur für Nutzerabfragen einsetzen. Das Network Operation Center des DFN Vereins bietet beispielsweise auf diesem Wege aktuelle und detaillierte Informationen über Netzwerkprobleme (finger trouble@noc.dfn.de). 15 "A hacker of the old school.", Hackers' Hall of Fame, http://izzy.online.discovery.com/area/technology/hackers/stallman.html. 16 Für ihre Entwicklerleistungen werden Ken Thompson und Dennis Ritchie als "Hacker" durch Aufnahme in die Ruhmeshalle "Hackers hall of Fame" in einer Reihe mit weniger akademischen, dafür kriminellen Hackerlegenden wie dem Phone Phreaker John Draper a.k.a. Cap'n Crunch, der mit Hilfe eines genialen Spielzeugpfeifenhacks die Gebührenzähler deaktivierte und so sehr preiswert um die Welt telephonierte oder dem ersten auf einer "Most Wanted" Liste des FBI genannten Hacker Kevin "condor" Mitnick geehrt. http://izzy.online.discovery.com/area/technology/hackers/ritchthomp.html.17 Vortrag, First Dutch International Symposium on Linux, Amsterdam, Dezember 1994. 18 Sir Hackalot von PHAZE z.B. widmet sein "UNIX : A Hacking Tutorial der legendären Legion of Doom. 19 Unixaktivist und Netzaktivist sein findet sich oftmals in Personalunion. Das Remailingsystem beispielsweise, das durch Gewährleistung von Anonymität freien Internetmailaustausch fördert, wurde von einem langjährigen EUUG-Aktivisten, dem Finnen Johan "Julf" Helsingius entwickelt (anon.penet.fi). Natürlich ist auch er in der Hackers' Hall of Fame, http://izzy.online.discovery.com/area/ technology/hackers/helsingius.html. Zu der vielgestaltigen Usergrouplandschaft vgl. auch Libes & Ressler 1989, 124f. 20 Quelle EurOpen (http://www.europen.org). AMUUG hingegen aufgeführt im Verzeichnis Usenix Local Groups (http://www.usenix.org/membership/LUGS.html). 21 Der Name AMIX folgt allerdings dem Namen der Mutter aller Usergruppen, Usenix. 22 Wer hätte nun gedacht, daß sich unter den ältesten Newsgruppen wie net.jokes, fa.sf-lovers, fa.arms-d oder net.math auch eine Reihe von Unixgruppen finden? (Vgl. Newsgruppenliste aus 1982 in Hauben & Hauben 1997, 191ff.). 23 Vgl. hierzu die Onlinediskussionen "Are you a *LURKER*???" bei The WELL, Virtual Communities Conference http://www.well.com/conf/vc/16.html. Und Mandel & Van der Leun (1997, 176): "7. Gebot des Cyberspace: Du sollst dem Netz geben, wenn du vom Netz nehmen willst." 24 "The content of a NWG note may be any thought, suggestion, etc. related to the HOST software or other aspect of the network. Notes are encouraged to be timely rather than polished. Philosophical positions without examples or other specifics, specific suggestions or implementation techniques without introductory or background explication, and explicit questions without any attempted answers are all acceptable. The minimum length for a NWG note is one sentence." (RFC 3) 25 LISA: Large Installations Systems Administration. In Monterey waren rund 1.200 Teilnehmer. 26 Statistikinteressierten böte sich zur Ermittlung des tatsächlichen Bartträgeranteils bei einer repräsentativen Untersuchungsgruppe, wie sie die Teilnehmer der USENIX Konferenzen darstellen, unter http://facesaver.usenix.org ein großer Datenfundus. 27 "Das neunte Gebot des Cyberspace: Ehre deinen Sysop und die anderen Netzgötter, auf daß deine Tage im Netz lange währen." (Mandel & Van der Leun 1997, 203) 28 Während einer Tätigkeit in der Systemverwaltung beschrieb Simon Travaglia in einer Textserie anhand beispielhafter Anekdoten, wie der "richtige" Umgang von Systemverwaltern und Nutzern aussehen sollte: "Talk to me and I'll kill -9 you!" (z.B. http://www.cs.tufts.edu/~gowen/BOfH.html) 29 Vgl. auch FAQ zu alt.sysadmin.recovery, z.B. http://www.cs.ruu.nl/wais/html/na-dir/sysadmin-recovery.html. 30 http://www.SSDeV.org/. Der SSDeV hat das "MIT Guide to Lock Picking" von Ted the Tool ins Deutsche übersetzt und auf dem Webserver. Lock Picking als Sport wird zurückgeführt auf die Hacker Community am MIT und das dortige "Roof and Tunnel Hacking"-Brauchtum. 31 vgl. Waldrop 1994, 880; Hoffmann 1997, 26; Djordjevic 1998, 31ff., 39; Helmers & Hofmann 1996 sowie http://spam.abuse.net/spam. 32 Vgl. im Unterschied hierzu die starken Reaktionen auf "Push Media", z.B. Fey 1997; Winkler 1997a. 33 Die Open Source Initiative datiert vom Februar 1998 (http://www.opensource.org/history.html). 34 http://www.w3c.org , zur Integrationspolitik vgl. insbesondere .../Policy/statement.html.

| |